riverPass 是一个用Go编写的瑞数WAF绕过工具。它利用了WebSocket协议,将请求发送的自身浏览器中,从而绕过了瑞数WAF的检测。

特征

- 无需安装任意其他工具,只需导入

mitmproxy证书即可使用

- 无需安装任意其他工具,只需导入

- 可自定义设置下游代理

- 支持联动Burp进行重放

安装riverPass

自行编译

riverPass自行编译,则需要go1.23才能安装成功。执行一下命令

go install -v github.com/wjlin0/riverPass/cmd/riverPass@latest

二进制

下载准备运行的二进制文件

用法

riverPass -h

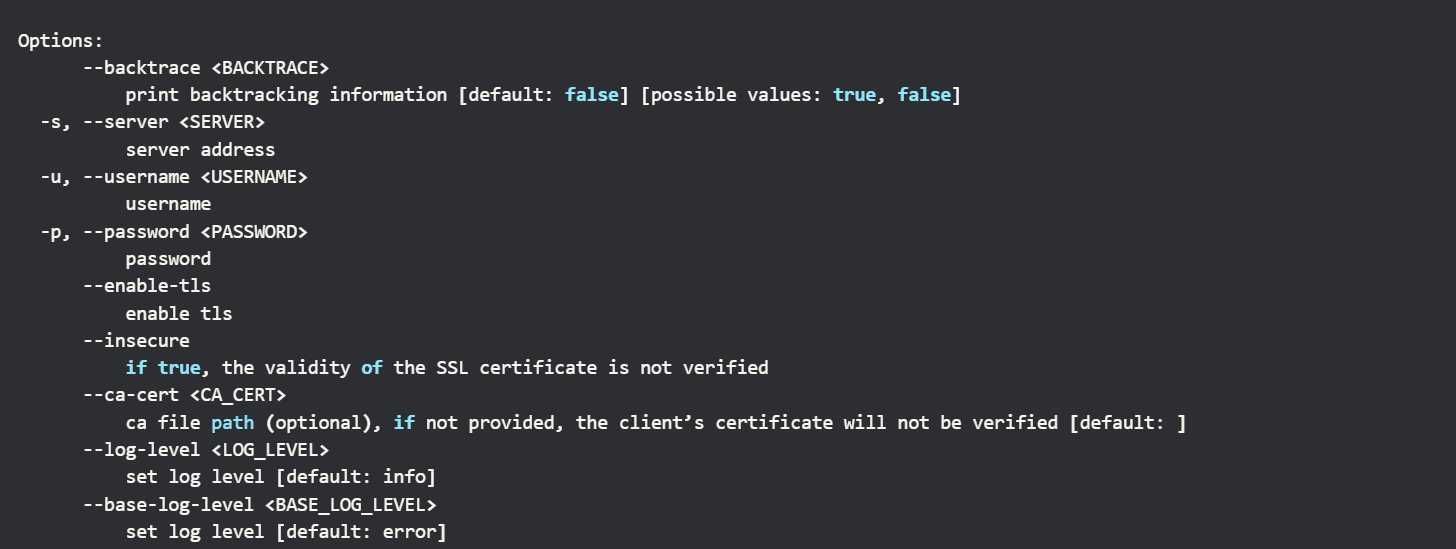

riverPass v1.0.2 数瑞WAF绕过工具 Usage: riverPass [flags] Flags: 输入: -pp, -proxy-port int 代理监听端口 (default 8001) -wp, -websocket-port int websocket监听端口 (default 10001) -wt, -websocket-token string websocket通信密钥 (default "123456") -dw, -domain-whitelist string[] 域名白名单,只允许指定域名进行代理重放 代理: -p, -proxy string[] 下游代理 版本: -v, -version 输出版本 -update 更新版本 -duc, -disable-update-check 跳过自动检查更新 EXAMPLES: 运行 riverPass 并监听 8081端口: $ riverPass -pp 8081 运行 riverPass 设置下游代理: $ riverPass -proxy http://127.0.0.1:7890 运行 riverPass 设置白名单只允许指定的域名列表进行代理重放: $ riverPass -dw www.189.cn,www.example.com

注意:在此之前你必须导入mitmproxy的证书(若没有 可随意运行一次 riverPass,它位于你主机的 $HOME/.mitmproxy 目录下)

首先 运行 riverPass

$ riverPass -pp 8081

使用浏览器设置Burp代理

同时在Burp 设置目标

完成后,访问目标一次https://www.189.cn/sc/

其中你会在请求记录中,得到以下结果,则表明此时已经完成代理

对某一个包进行重复攻击,加入以下请求头

Req-Flag: 1

其中,你可以在Burp 日志中,发现你刚刚重复的请求包

下载地址

https://github.com/wjlin0/riverPass

© 版权声明

文章版权归作者所有,转载请标明出处。

THE END

- 最新

- 最热

只看作者