AK/SK 思路

0x01 概念

AK/SK用于在通过对象存储服务API(一个提供存储能力的web服务接口)访问存储数据时,生成鉴权信息进行安全认证。

AccessKey包括AccessKeyID和AccessKeySecret两部分,AccessKeyID用于标识用户,AccessKeySecret用于验证用户的密钥,主要用于程序方式调用云服务API。

🌰 使用AK/SK访问OSS

对象存储服务(Object Storage Service,OSS),OSS是一种云存储服务,适合存放任意类型的文件。

常见对象存储服务OSS厂商

- 腾讯云

- 七牛云

- 阿里云

- 百度bos

- AWS S3

- 又拍云

- Azure blob

- ……

0x02 AK/SK 获取思路

1、APK文件反编译

这是一道CTF题,思路:给出APK文件 -> 反编译 -> 翻文件搜索关键词查找敏感信息泄露

- apktool工具:获取资源文件,可以提取出图片文件和布局文件等进行使用查看。

- 包括源代码、图片、XML配置、语言资源等

- 查看配置文件:

- 🌰 string.xml

- strings.xml是一个字符串资源文件,所有的界面字符串应该在这个文件中指定,这样可以在一个位置管理所有界面字符串,让字符串的查找、更新和本地化变得更加容易,同时也可以节省空间资源。

- string.xml一般在res\values路径下,既然是管理资源的文件,说到资源就会想到 -> 存储方式,可以在string.xml中尝试寻找对象存储服务(OSS)的AccessKey

- 🌰 string.xml

2、app.xxxx.js 中存在AccessKey

3、Spring 泄露

- http://xxxx/actuator/env

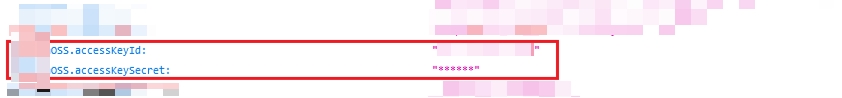

🌰 OSS.accessKeyId

🌰 vod.accessKeyId

根据 使用 MAT 查找 spring heapdump中的密码明文。

通过http://xxxx/actuator/heapdump 下载jvm heap信息,查找密码明文。

4、Github泄露

搜索目标信息关键词仓库,匹配accessKey等关键字。

5、后台

- ThinkCMF七牛

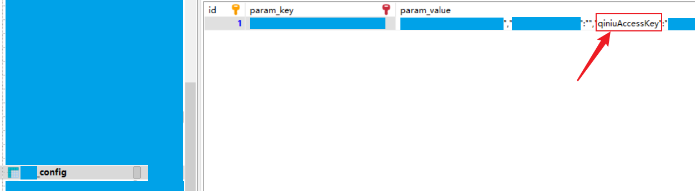

6、数据库

数据库弱口令 -> 翻config表找到AK/SK

7、各种配置文件

文件包含/文件读取/各种其它漏洞 -> 读取配置文件

包括但不限于以下几类途径:

- jar包反编译 ->

.properties文件

- jar包反编译 ->

- apk反编译

- 小程序解包后获取的源码

- java的内存文件heapdump泄露

0x03 获取到 AK | SK 后如何连接或利用?

3.1 通过API接口

- 阿里云:https://api.aliyun.com/#/?product=Ecs

- 腾讯云:https://cloud.tencent.com/document/product/1340/52676

3.2 通过第三方管理工具

- 可用于在图形化工具查看完文件以后,找到重要数据的oss路径,再统计数目

./ossutil ls oss://bucket_name/路径 -i ak -k sk -e https://oss-cn-hangzhou.aliyuncs.com

3.3 getshell

3.4 其它攻击思路

© 版权声明

文章版权归作者所有,转载请标明出处。

THE END

- 最新

- 最热

只看作者