摘要

Tengkorak Cyber Crew(以下简称TCC)是一个以网络攻击和黑客行动主义(hacktivism)为核心的网络犯罪组织,活跃于东南亚地区,尤其以马来西亚为中心。该组织以其分布式拒绝服务(DDoS)攻击、网站篡改和数据泄露等活动而闻名,通常针对被认为支持以色列或与特定地缘政治立场相悖的国家和组织。本报告综合了公开信息、新闻报道和网络安全分析,旨在揭示TCC的起源、活动模式、目标、技术手段以及潜在影响。

一、组织背景

Tengkorak Cyber Crew 的具体成立时间和核心成员身份尚不明确,但根据现有资料,该组织至少自2023年起开始在网络安全领域引起关注。TCC被认为是一个黑帽黑客组织(black hat hacker group),其活动主要集中在东南亚,特别是马来西亚,并与其他区域性黑客团体(如RipperSec和Stucx Team)合作。

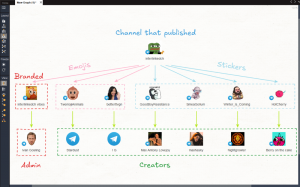

TCC的名称“Tengkorak”在马来语中意为“骷髅”,可能象征其攻击的隐秘性和威胁性。该组织通过Telegram等加密通信平台运营其官方频道,用于发布攻击声明、宣传其行动主义目标以及招募支持者。TCC的行动通常带有强烈的政治动机,声称其攻击是为了表达对巴勒斯坦和穆斯林事业的支持,尤其针对被其视为“支持以色列”的国家或机构。

二、活动模式与目标

TCC的活动主要围绕黑客行动主义展开,其攻击目标通常与地缘政治事件相关,尤其集中在中东冲突和东南亚地区的政治争议上。以下是TCC的主要活动模式和目标:

- 分布式拒绝服务(DDoS)攻击

TCC与马来西亚黑客组织RipperSec合作,广泛使用DDoS攻击工具“MegaMedusa”进行大规模网络攻击。MegaMedusa是一个基于Node.js的公开DDoS工具,利用其异步和非阻塞I/O功能,能够高效管理多个网络连接,对目标服务器造成严重中断。2024年1月至8月间,TCC参与了针对以色列、印度、美国、英国和泰国的196次DDoS攻击,显示出其攻击的广泛性和协调性。

- 分布式拒绝服务(DDoS)攻击

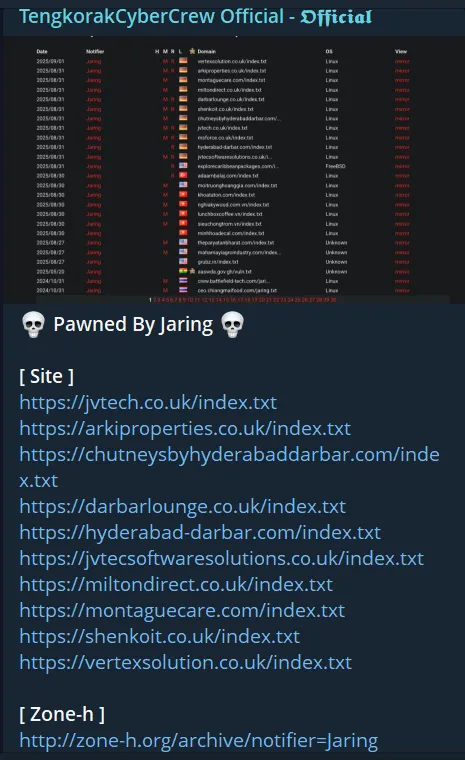

- 网站篡改(Defacement)

TCC以网站篡改为主要攻击手段之一,通常在目标网站上留下标志性信息,如“您的服务器已被Tengkorak Cyber Crew入侵”或警告系统管理员修复安全漏洞。例如,其官方网站(tengkorak.eiumis.com)曾展示此类信息,声称攻击仅为警告,未破坏数据库,但要求目标修补系统漏洞,否则将再次攻击。

- 网站篡改(Defacement)

- 数据泄露与数据库泄漏

TCC参与了针对新加坡等多国的数据库泄露行动,尤其在2023-2024年间,针对新加坡的金融、航空和政府机构进行了多次攻击。这些行动通常涉及窃取敏感数据并在暗网论坛上出售,增加了身份盗窃和金融欺诈的风险。

- 数据泄露与数据库泄漏

- 目标选择

TCC的攻击目标主要包括:

- 目标选择

- 支持以色列的国家:如以色列、美国、英国、印度等,因其在地缘政治中被TCC视为支持以色列的实体。

- 新加坡:因其与以色列的合作关系,TCC与其他黑客团体(如Z_BL4CK_H4T、Zenimous Crew和Sulawesi Cyber Team)联合对新加坡的政府、金融和航空部门发起攻击。

- 其他地区:包括泰国等被认为与TCC政治立场不符的国家。

TCC攻击事件时间线与详情

- 2023年10月:澳大利亚建筑公司网站篡改

- 目标:澳大利亚一家建筑公司网站。

- 攻击类型:网站篡改(Defacement)。

- 细节:TCC入侵目标网站,留下标志性信息,宣称其为政治动机攻击,可能与澳大利亚在中东问题上的立场有关。

- 影响:造成网站暂时不可用,引发对中小型企业网络安全薄弱的关注。

- 2023-2024年:针对新加坡的多轮攻击

- 目标:新加坡政府机构(财政部、放贷者信用局)、金融和航空部门。

- 攻击类型:DDoS攻击、网站篡改、数据库泄露。

- 细节:

TCC与RipperSec、Z_BL4CK_H4T、Zenimous Crew和Sulawesi Cyber Team等黑客团体合作,针对新加坡发起多次攻击,原因被认为是新加坡支持以色列的立场。

2024年7月,TCC参与泄露了新加坡放贷者信用局54.6GB的数据库,包含32.4万人的个人和财务信息。

- 细节:

- 影响:

导致政府和企业网站服务中断,数据泄露增加了身份盗窃和金融欺诈风险。

新加坡国家日期间(2024年8月),攻击加剧,促使政府加大网络安全投资。

- 影响:

- 2024年1月-8月:针对多国的DDoS攻击

- 目标:以色列、印度、美国、英国、泰国等被认为支持以色列的国家。

- 攻击类型:分布式拒绝服务(DDoS)攻击。

- 细节:

TCC与RipperSec合作,使用MegaMedusa DDoS工具,执行了196次攻击。

MegaMedusa利用Node.js的异步和非阻塞I/O功能,通过代理和随机化技术(如用户代理伪造、URL路径随机生成)绕过检测。

- 细节:

- 影响:

目标国家的关键基础设施和网站遭受暂时性服务中断,凸显了DDoS攻击对全球网络安全的威胁。

- 影响:

- 2024年4月-5月:印度“Operation Sindoor”攻击

- 目标:印度关键基础设施,包括国防、电信、市政和医院网络。

- 攻击类型:鱼叉式网络钓鱼(Spear-phishing)、恶意软件感染、网站篡改、数据泄露。

- 细节:

TCC与其他35个黑客团体(包括Ghosts of Gaza、Moroccan Black Cyber Army等)参与了代号为“Operation Sindoor”的协调攻击,涉及650次网络事件。

使用伪装成官方通知的恶意文档(如“Final_List_of_OGWs.xlam”)传播恶意软件,目标包括印度国防承包商和政府机构。

攻击使用#OpIndia和#OperationSindoor标签宣传,表明其政治动机。

- 细节:

- 影响:

攻击未造成大规模运营瘫痪,但敏感数据泄露增加了国家安全风险。

凸显了黑客行动主义与国家支持的APT(如APT36)结合的混合威胁。

- 影响:

- 2025年3月:南韩京畿道省长官网攻击

- 目标:南韩京畿道省长金东渊的官方网站。

- 攻击类型:DDoS攻击。

- 细节:

TCC与RipperSec等14个团体合作,使用MegaMedusa工具发起应用层DDoS攻击,导致网站间歇性中断。

攻击利用了10种随机化技术(如动态用户代理伪造)以规避检测。

- 细节:

- 影响:

网站服务暂时中断,促使当地政府投资120亿韩元(约900万美元)用于AI驱动的威胁检测系统。

显示了TCC与其他黑客团体的协作能力及其对政府基础设施的威胁。

- 影响:

- 2025年:针对印度和以色列盟友的持续攻击

- 目标:印度多个网站(包括drobalhealth.in、adsprojects.in等)。

- 攻击类型:网站篡改。

- 细节:

TCC在其攻击中明确表示针对支持以色列的国家,声称“印度是2025年以色列的坚定盟友”。

攻击网站上留下政治信息,如“支持巴勒斯坦”和“以色列是恐怖主义者”等。

- 细节:

- 影响:网站被篡改造成品牌声誉损害,凸显了TCC利用黑客行动主义进行心理战的能力。

三、技术手段

TCC的技术手段显示出一定的复杂性和组织性,尽管其工具和方法并非最尖端的国家支持型攻击。以下是其主要技术特点:

- MegaMedusa DDoS工具

MegaMedusa是TCC及其盟友RipperSec开发或使用的核心工具,利用Node.js的高效网络处理能力,能够快速发起大规模DDoS攻击。其公开可用性降低了攻击的技术门槛,使更多非专业黑客能够参与。

- MegaMedusa DDoS工具

- 网站漏洞利用

TCC通过扫描和利用目标网站的安全漏洞(如未修补的软件漏洞或弱密码)进行入侵,通常用于网站篡改或数据窃取。其攻击声明中常提到目标系统“存在许多漏洞”,表明其可能使用自动化扫描工具寻找弱点。

- 网站漏洞利用

- 社交工程与宣传

TCC通过Telegram频道和暗网论坛宣传其攻击成果,吸引关注并招募新成员。其声明通常带有挑衅性语言,旨在制造心理压力或迫使目标采取行动。

- 社交工程与宣传

- 协作网络

TCC与其他黑客组织(如RipperSec和Stucx Team)形成了协作网络,共享工具、资源和目标信息。这种跨组织合作增强了其攻击的规模和影响力。

- 协作网络

四、影响与威胁评估

TCC的活动对目标组织和国家造成了多方面的影响:

- 运营中断

DDoS攻击导致目标网站和服务的暂时瘫痪,对政府机构、金融机构和企业的运营造成直接影响。例如,新加坡的金融和航空部门在2023-2024年间因TCC及其他团体的攻击而遭受显著干扰。

- 运营中断

- 数据安全与隐私风险

TCC参与的数据泄露活动增加了个人和组织面临身份盗窃、金融欺诈和敏感信息暴露的风险。尤其在新加坡,公民个人数据的暗网交易加剧了隐私危机。

- 数据安全与隐私风险

- 地缘政治影响

TCC的行动主义攻击加剧了地区间的紧张关系,尤其是在中东和东南亚的背景下。其针对以色列支持国的攻击可能进一步刺激地缘政治冲突。

- 地缘政治影响

- 网络安全意识提升

TCC的攻击也间接促使目标国家和组织加强网络安全措施。例如,新加坡在2024年国家日期间因TCC等团体的攻击而加大了对网络防御的投资。

- 网络安全意识提升

五、应对建议

为应对TCC及其类似组织的威胁,建议采取以下措施:

- 加强网络防御

- 定期更新和修补系统漏洞,防止被TCC利用的常见弱点。

- 部署强大的DDoS防护系统,如内容分发网络(CDN)或专用防火墙,以减轻攻击影响。

- 使用多因素认证(MFA)和特权访问管理(PAM)解决方案保护敏感账户和数据。

- 威胁情报与监控

- 利用威胁情报平台(如CloudSEK)监控TCC的活动及其在暗网和Telegram上的动态。

- 与国际网络安全机构合作,共享有关TCC及其盟友的情报。

六、结论

Tengkorak Cyber Crew 是一个以黑客行动主义为驱动的网络犯罪组织,其活动以DDoS攻击、网站篡改和数据泄露为主,目标集中于地缘政治敏感国家和机构。尽管其技术手段并非最先进的,但通过与其他黑客团体的协作和公开工具的使用,TCC能够在区域内造成显著影响。针对TCC的威胁,组织和政府需要采取综合性的网络安全策略,包括技术防御、威胁情报和国际合作,以有效减轻其潜在危害。

暂无评论内容